بوت هک کرک

اخبار IT، آموزش امنیت و راه های مقابه با هک

بوت هک کرک

اخبار IT، آموزش امنیت و راه های مقابه با هکدرباره من

پیوندها

دستهها

ابر برجسب

هک شدن صفحه اینستاگرام سالومه مج اینستاگرام مجری سالومه اعتبار بسته ها قطعی نت آذری جهرمی آسیبپذیری iOS آیفون پیام رسان هک واتس اپ هک تلگرام من و تو هکجدیدترین یادداشتها

همه- واتساپ از یک هفته دیگر، پشتیبانی از این گوشیهای اندروید قدیمی را قطع میکند

- سال نو مبارک

- سال نو مبارک

- آموزش: چگونه از گوشی اندرویدی به عنوان ریموت تلویزیون گوگل استفاده کنیم؟

- چگونه گوشی قدیمی را به دوربین امنیت خانگی تبدیل کنیم

- کابوس پررنگ تحریم: گوگل در حال شناسایی IPهای ایرانی است

- گسترش فعالیت بدافزار مخرب «اموتت» در جهان

- اپلیکیشنها و سرویسهای رایگان شده به دلیل کرونا

- حذف کامل Windows Defender

- مفیدترین دستورات CMD برای هکرها

- واتساپ، تلگرام یا سیگنال؛ کدام پیامرسان امنتر است؟

- هک شدن صفحه اینستاگرام سالومه مجری شبکه من و تو /سالی تاک (عکس)

- مشخصات احتمالی پلی استیشن 5 و ایکس باکس سری ایکس فاش شد

- چگونه بفهمیم که چه کسی از «وایفای»مان استفاده میکند؟

- مهمترین رخدادهای امنیتی سایبری در دهه اخیر

- کدام هندزفری بلوتوث بهترین کیفیت صدا را دارد؟

- آسیبپذیریهای چندگانه Adobe Acrobat Reader، که میتواند منجر به اجرای کد دلخواه شود.

- مدت زمان قطعی اینترنت به اعتبار بستهها افزوده میشود.

- کیفیت نامطلوب پیامرسانها و موتورهای جستجوی داخلی

- معرفی دایرکتوری سایت های ایرانی 1000سایت

- وبسایتهای ضروری در زمان اختلال اینترنت بینالملل یا تحریم

- کاربران اینستاگرام هدف یک حمله جدید فیشینگ قرار گرفتند

- پایتون محبوبترین زبان برنامهنویسی ۲۰۱۹ لقب گرفت

- اجرای کدهای مخرب از راه دور بر روی iOS تنها با ارسال یک پیام از طریق iMessage

- هک پیام رسان ها با فایر فاکس

- آسیبپذیری جدید اندروید به هکرها اجازه میدهد به گوشی کاربران نفوذ کنند

- تلگرام و واتس اپ آنقدر که فکرش را میکنیم امن نیستند و میتوان آنها را هک کرد!

- جزئیات بازنشستگی آیتیونز و جایگزینی اپل موزیک

- انسداد نرم افزارهای ایرانی پس از گزارش «من و تو» به اپل

- قابلیتهای سرویس جدید جیمیل

- استخراج مخفیانه ارز دیجیتال با قراردادن کد ماینینگ در سایت پلیس راهور ناجا [بهروزرسانی]

- در این پست قصد داریم شما را با اصطلاحات رایج و مهم هک، امنیت و تست نفوذ آشنا کنیم.

- ویروس پیامکی در گوشی کاربران ایرانی

- جنجالیترین حملات سایبری تاریخ

- ۱۶ ترفند مفید استفاده از اینستاگرام که شاید نمیدانستید

- نحوه بکاپ گرفتن از ویندوز ۱۰ و باز گردانی آن

- ۱۰ ترفند مفید گوگل مپس که احتمالاً نمیدانستید

- آموزش ارسال عکس و ویدیو های که به صورت خودکار در تلگرام حذف میشوند و اضافه کردن بیوگرافی

- مایکروسافت خبر از راه اندازی سیستم عامل جدید ویندوز موبایل می دهد !!

- VPS یا سرور مجازی چیست؟

- آموزش جامع اینستاگرام: تمامی ترفندها از صفر تا صد

- بهترین محصولات تکنولوژی سال

- چگونه از راه دور به اطلاعات کامپیوتر خود دسترسی پیدا کنید

- دور زدن حالت روح در تلگرام

- ارسال فایل بدون اتصال به اینترنت از طریق به روز رسانی جدید واتس اپ

بایگانی

- دی 1403 1

- خرداد 1403 1

- فروردین 1401 1

- مهر 1400 2

- فروردین 1400 1

- شهریور 1399 1

- اردیبهشت 1399 1

- فروردین 1399 3

- اسفند 1398 2

- بهمن 1398 2

- دی 1398 1

- آذر 1398 3

- آبان 1398 2

- مهر 1398 1

- شهریور 1398 1

- مرداد 1398 3

- تیر 1398 2

- اسفند 1397 1

- مهر 1397 2

- دی 1396 1

- آبان 1396 1

- مهر 1396 1

- مرداد 1396 4

- تیر 1396 1

- خرداد 1396 3

- اردیبهشت 1396 1

- بهمن 1395 2

- دی 1395 2

- آذر 1395 2

- مهر 1395 9

- شهریور 1395 2

- مرداد 1395 1

- خرداد 1395 2

- بهمن 1394 1

- آبان 1394 3

- تیر 1394 1

- خرداد 1394 7

- اردیبهشت 1394 1

- فروردین 1394 18

- اسفند 1393 9

- بهمن 1393 10

- دی 1393 4

- آبان 1393 6

- مهر 1393 2

- شهریور 1393 43

- مرداد 1393 28

- خرداد 1393 8

- آبان 1392 2

- شهریور 1392 1

- خرداد 1392 2

- بهمن 1391 9

- دی 1391 66

- آذر 1391 60

- آبان 1391 15

- مهر 1391 11

- شهریور 1391 16

- مرداد 1391 10

تقویم

دی 1403| ش | ی | د | س | چ | پ | ج |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

به دنبال چه هستی؟

آسیبپذیری جدید اندروید به هکرها اجازه میدهد به گوشی کاربران نفوذ کنند

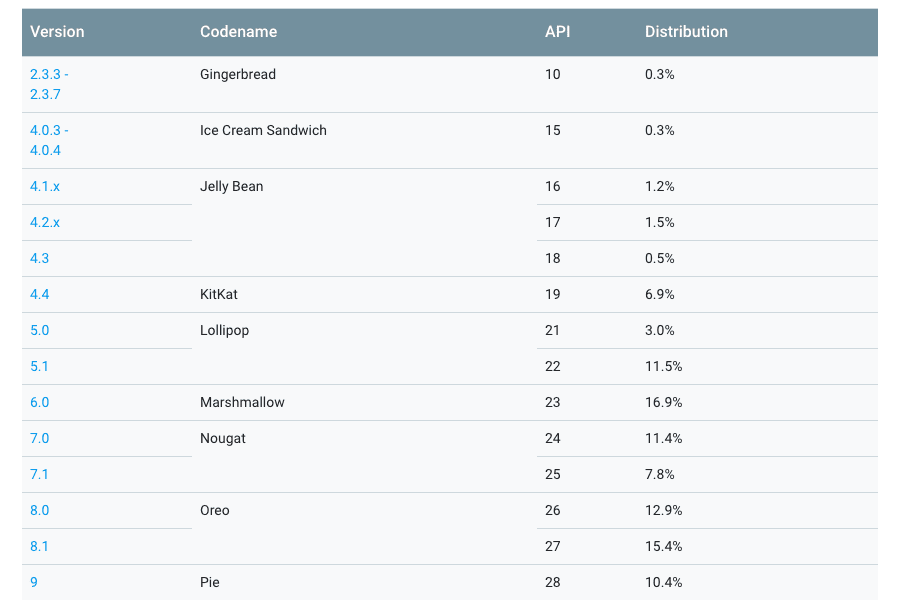

گر شما هم یکی از دارندگان گوشیهای هوشمند مجهز به سیستمعامل اندروید با نسخهی ۷.۰ تا ۹.۰ (نوقا، اوریو و پای) هستید، پیشنهاد میکنیم هرچه سریعتر نسبت به نصب جدیدترین بهروزرسانی منتشرشده برای گوشی خود اقدام کنید زیرا امکان هک شدن دستگاه شما با استفاده از ویدیوهای آلوده به بدافزار وجود دارد.

این آسیببپذیری اندروید به هکرها اجازه میدهد تا کدهای دلخواه خود را از راهدور به فایلهای مخصوصی از جمله ویدئوهای مخرب تزریق کنند. هنگامی که شخص قربانی فایل آلوده به کد را باز کند، دسترسی هکرها به دستگاه وی میسر خواهد شد.

توسعهدهندهای بهنام مارسین کوزلوفسکی یک طرح مفهومی از این نوع حمله را در وبسایت گیتهاب آپلود کرده است. کوزلوفسکی در بخش مستندات کد آپلودشدهی خود نوشته:

شما میتوانید دستگاه هر کاربری را با مشاهدهی یک ویدئوی آلوده به بدافزار از آن خود کنید.

کوزلوفسکی در گفتوگو با وبسایت TNW گفت:

باز کردن یک فایل ویدیوی آلوده که کُدِک آن ویرایش نشده، یک حملهی احتمالی است. امکان ارسال این نوع فایلها از راههای مختلف مثل ایمیل نیز وجود دارد. در اپلیکیشن جیمیل، ویدیوهای موجود در ایمیلها با استفاده از پخشکنندهی ویدیوی پیشفرض اندروید اجرا میشوند مگر آنکه کاربر خود اپلیکیشن دیگری را برای پخش ویدئو انتخاب کند.

خوشبختانه هشدارهایی در این رابطه وجود دارد که اجرای کدهای مخرب را سخت میکند ولی نمیتوان گفت اجرای این کدها غیرممکن است.

این نوع حمله فقط در صورتی امکانپذیر خواهد بود که قربانی، ویدیوی آلوده را در حالتی که کدکهای آن ویرایش نشده، اجرا کند. در حقیقت ارسال ویدیوی یادشده در سرویسهایی مثل یوتیوب، واتساپ یا پیامرسان فیسبوک که پیش از پخش ویدئو، کدک آن را ویرایش میکنند، باعث میشود حملهی هکرها موفق نباشد.

کوزلوفسکی فرضیهی مطرحشده در بالا را میپذیرد. وی در این مورد به وبسایت TNW گفت:

اگر کدکهای ویدیوی آلوده به بدافزار پیش از اجرا شدن تغییر کند، در این شرایط حملهی هکر متوقف خواهد شد و این دقیقا فرآیندی است که در اکثر اپلیکیشنهای پیامرسان در رابطه با ویدیوها انجام میشود.

یکی از محققان شرکت امنیتی ESET بهنام لوکاس استافانکو در گفتوگو با TNW به این مورد اشاره کرده که آپلود مجدد ویدئو باید کدهای مخرب تزریقشده به ویدیوهای آلوده را از بین ببرد.

گوگل بستهی امنیتی رفع این آسیبپذیری را منتشر کرده است

این آسیبپذیری یک مشکل بسیار گسترده محسوب میشود، اما خبر خوب این است که گوگل سریعا یک بهروزرسانی امنیتی برای رفع مشکل مذکور منتشر کرده است.

آسیبپذیری یادشده یکی از سه مورد مربوط به فریمورکهای چندرسانهای بوده است که گوگل در بهروزرسانی ماه ژوئیه خود به رفع آن اشاره کرده بود. در توضیحات مربوط به بهروزرسانی ژوئیه گوگل در مورد این آسیبپذیری نوشته شده است:

یکی از جدیترین آسیبپذیریها در این بخش میتواند زمینهی لازم را برای دسترسی راه دور هکرها با استفاده از یک فایل آلوده به کد مخرب فراهم کند.

تخمین دقیق تعداد دستگاههای اندرویدی که در معرض این آسیبپذیری قرار دارند، کار سختی است اما گوگل در ماه مه ۲۰۱۹ اعلام کرده حدود دوونیم میلیارد دستگاه فعال اندرویدی در دنیا وجود دارد که نزدیک ۵۸ درصد آنها (حدود یکونیم میلیارد) نسخههایی از اندروید را اجرا میکنند که آسیبپذیری مذکور در آنها وجود دارد.

البته هنوز مشخص نیست که چند درصد از این دستگاهها بهروزرسانی جدید امنیتی منتشرشده توسط گوگل را نصب کردهاند. گوگل نیز در این زمینه آمار دقیقی اعلام نکرده است اما یکی از سخنگویان این شرکت در گفتوگو با TNW اعلام کرده که تیم امنیتی گوگل هیچ سندی مبنی بر استفادهی گسترده از این آسیبپذیری در دسترس ندارد.

اوایل ماه ژوئیه، شرکت سیمانتک نیز یک آسیبپذیری جدید کشف کرده بود که امکان تزریق کدهای مخرب در فایلهایی مثب ویدیوها و تصاویر را در اپلیکیشنهای واتساپ و تلگرام فراهم میکرد. البته آسیبپذیری کشفشده توسط سیمانتک امکان دسترسی راه دور را به هکر نمیداد.

اگر شما هم از یکی از نسخههای ۷.۰ تا ۹.۰ اندروید استفاده میکنید، بهتر است هرچه سریعتر سیستمعامل دستگاه خود بهروزرسانی کنید.